¿Que es un scammer?

La traducción literaria nos sugiere que esta palabra significa «estafador». Ahora bien, como se aplica a internet? Intentemos dar un par de ejemplos:

Inicialmente los scammers se aprovechaban de un mal endémico en la sociedad: la soledad. En los últimos años, se ha ido incrementado el número de personas que se inscriben a sitios de dating (portales que ayudan a buscar pareja). Y ahí es donde los scammers, conscientes de este desarrollo y del interés por la belleza de las mujeres de nacionalidad rusa o sueca (por ejemplo), se aprovechan de la ingenuidad de algunos usuarios de estos servicios. Cuando establecen contacto con algún usuario de estos portales, comienza con el envío de largas cartas mal traducidas al español con herramientas como Google Translator. Posteriormente, comienzan a enviar fotografías cada vez más sugerentes y eróticas. Cuando llega el momento en que el estafador afirma querer encontrarse con su víctima, solicita dinero para sufragar los gastos del viaje o visas, en caso de necesitarlos. Se puede leer un caso real y actual publicado en el mes de Julio/2016 aqui. Así como hay scammers que se dedican a engañar hombres, las mujeres no están exentas. Podemos leer muchos casos con solo usar algún buscador.

En la actualidad, los métodos mas utilizados por los scammers son las redes sociales. Aprovechándose de otro mal de la sociedad: la necesidad. Vemos todos los días infinidades de publicaciones, publicadas teóricamente por reconocidas marcas, diciendo que porque el empaque se dañó seran sorteadas, sorteo de autos, etc. Una de las mas recientes que vimos es de la semana pasada, donde los ciberdelincuentes utilizan Facebook y dos pasajes de avión como señuelo para propagar su engaño.

¿Como podemos protegernos?

Tomaremos el caso mas reciente, de los pasajes de avión, y procederemos a analizarlo un poco. Múltiples usuarios están compartiendo la noticia de que Aerolíneas Argentinas, está regalando dos pasajes a causa de su 90° aniversario, como podemos apreciar en la siguiente captura de una publicación en Facebook:

Si consideramos que la compañía cumple su 90° aniversario significaría que se fundó aproximadamente en 1936. Con solo googlear a la página oficial de la compañía podemos confirmar las sospechas de estafa, al ver que había nacido 14 años más tarde de lo que supone esta campaña engañosa.

Para tener en cuenta

En la publicación de Facebook se puede leer claramente el texto que dice “consigue ya tus entradas! y volar en cualquier lugar”. Evidentemente esa redacción no puede haber pasado bajo la revisión de un equipo de Comunicación o Marketing, y a la vez, sabemos que es común en muchos correos o sitios de phishing encontrar faltas de ortografía o gramaticales.

¿Que pasa si abrimos el link?

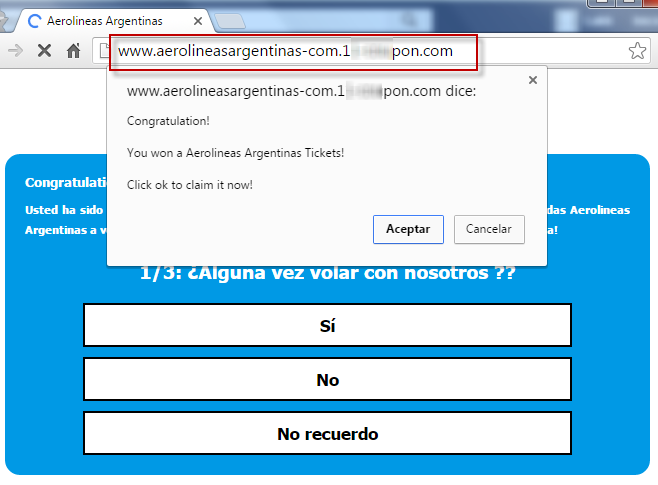

Si un usuario desprevenido hace clic sobre el enlace es automáticamente dirigido a una página web con una interfaz similar a la de Aerolíneas Argentinas, y que contiene una encuesta. A la vez, se genera un cartel extraño dando felicitaciones y advirtiendo al usuario que ha ganado tickets; más extraño es que está escrito en inglés y, de vuelta, con errores gramaticales.

Además, si se presta atención al dominio de dicho sitio, se puede notar que no es la dirección real de la compañía, sino que comienza como tal y en realidad es solamente un subdominio de otro sitio extraño:

En caso de verlo desde una PC, esta referencia del dominio/subdominio podría no pasar desapercibida y ser advertida. Sin embargo, cuando la potencial víctima ingresa desde una tablet o smartphone, como en la mayoría de los casos, este detalle permanece oculto, como podremos observar en las siguientes capturas:

Una vez finalizada la encuesta, la víctima tiene un tiempo relativamente breve para compartir entre sus contactos esta campaña, con el fin de “ganar” su preciado premio. En realidad, solo está propagando el engaño sin saberlo, para que más víctimas caigan en él.

¿Cuáles son los objetivos de estas estafas?

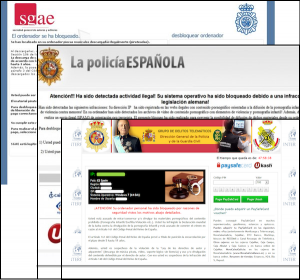

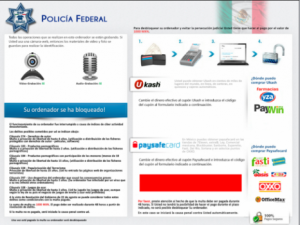

Se preguntarán para qué hacen los scammers este tipo de campañas. El resultado final de todas estas estafas, naturalmente, es engañar a los usuarios de Facebook (u otra red social). Con el señuelo apropiado, los ciberdelincuentes inducirán a los usuarios a responder encuestas que les hacen ganar dinero, a aceptar la inscripción en servicios de mensajería móvil Premium con tarifas muy costosas o inclusive a instalar complementos para el navegador que pueden resultar maliciosos. Más allá de los conocimientos técnicos de cada uno, en muchos casos existen inconsistencias que permiten detectar la estafa a simple vista; si tenemos alguna duda acerca de la veracidad de una campaña o publicidad, deberíamos tomarnos unos segundos para investigar si es el sitio web real de la empresa o si se utiliza una cuenta oficial verificada. Compartiendo este tipo de material engañoso se ayuda a los ciberdelincuentes y al mismo tiempo podrías perjudicar a tus contactos o amigos, ya que para ellos tú has validado el mensaje fraudulento y confiarán en él en caso de verlo en tu perfil.