La tecnología relacionada con la informática ha tenido un gran impacto en la humanidad. Gracias a ella, han aparecido nuevas maneras de trabajar, nuevas aplicaciones y servicios que hoy en día son usados por millones de personas y que, en definitiva, han cambiado tareas tan cotidianas.

Por ejemplo, como acudir a una oficina bancaria ya no es necesario para la mayoría de gestiones, sino que todo se puede hacer a través del Home Banking o de las aplicaciones móviles. Ante tareas tan importantes, se hacen imprescindibles las buenas prácticas en el uso de las herramientas informáticas (computadora, celular, software, etc.)

.

El software, mejor con garantías

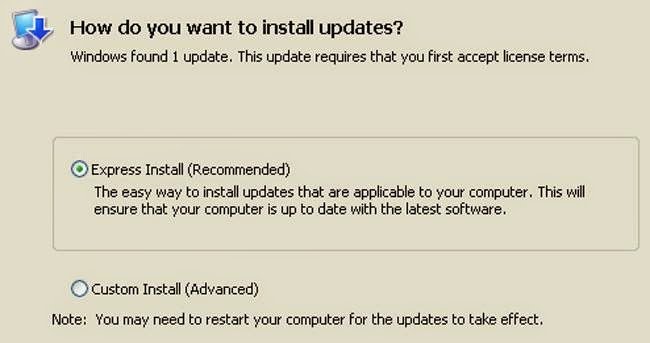

Las fuentes para instalar software en un equipo informático (computadora, tablet, celular) han ido evolucionando, pasando del soporte físico (diskette, CD, DVD), a la descarga online (archivos ejecutables en servidores) y, hoy en día, principalmente a través de tiendas de aplicaciones específicas para cada plataforma (Google Play, App Store, etc.). En cualquier caso, siempre conviene usar fuentes de confianza para que la calidad del software sea la esperada y no haya ningún “extra” que pueda poner en peligro la seguridad de las operaciones que se hagan.

En diversos lugares de Internet, como páginas web, servidores ftp y a través de redes de intercambio, se pueden encontrar archivos con software preparado para instalar pero de dudosa procedencia. No es recomendable usar este tipo de archivos para instalar software, ya que pueden haber sido modificados por alguien con fines maliciosos, con el fin de interceptar comunicaciones, tomar el control del equipo sin que el usuario se de cuenta y así poder hacer un sinfin de cosas como acceder a datos personales y servicios, de forma no autorizada.

Esto hay que tenerlo en cuenta para todos los dispositivos, ya que para todos ellos hay disponible opciones para instalar software fuera de los circuitos normales. Si se necesita una aplicación, siempre es mejor acudir a la fuente legítima para su descarga y, si se trata de un software de pago y la barrera es el pago de la licencia, siempre está la alternativa de optar por el software libre, que hoy en día es muy competitivo y de calidad. Con el software libre, de la misma manera, siempre hay que acudir a las fuentes y repositorios oficiales.

Las contraseñas, cuanto más «complicadas», mejor

La puerta de entrada a muchos servicios es la contraseña de acceso. Los usuarios cuando se registran tienen que indicar una y hoy en día, es raro el sistema que no recuerda la importancia de que sea segura. ¿Qué significa esto de “segura”? Muy sencillo, que no pueda ser fácilmente identificada por terceros, que no pueda ser descifrada por una computadora a base de probar y probar combinaciones (ataque de fuerza bruta) o que no se repita en otros servicios menos seguros o sea compartida con otras personas.

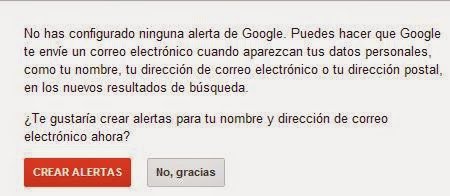

El objetivo de una contraseña segura siempre es proteger al usuario del acceso no autorizado de terceras personas, evitando así que puedan operar en su nombre y usurpar su identidad. En este sentido, no sólo es importante fijar contraseñas seguras en los servicios, sino también en la cuenta de correo electrónico que se deja como contacto para ellos porque es por esta dirección pasan todos los emails enviados para poder recuperar cualquier contraseña y si alguien tiene acceso a nuestra cuenta, puede ser como abrirle el acceso a todo.

La contraseña de la cuenta de correo electrónico es una de las más importantes, tanto como la de acceso al home banking o a servicios de salud, entre otros. Para que sea segura, se recomienda que al menos cuente con una longitud de 10-15 caracteres y que no contenga palabras o combinaciones que se puedan encontrar en un diccionario. La mezcla de caracteres de distinto tipo, como mayúsculas, minúsculas, números y símbolos, ayuda a que sea aún más fuerte.

Adicionalmente a disponer de una contraseña, resulta de interés activar mecanismos de seguridad adicionales, como la verificación en dos pasos (presente en Gmail por ejemplo) o el alta de dispositivos, como el número de celular, que puedan ayudar a garantizar que sólo accede a la cuenta quien es su legítimo propietario. En este sentido, muchas entidades financieras se basan en tarjetas de coordenadas para que un cliente pueda acceder y operar en sus servicios electrónicos.

No todo siempre es lo que parece

Delante de la pantalla de cualquier dispositivo (computadora, tablet, celular), no todo es siempre lo que parece. Esto no significa que haya que desconfiar de lo que vemos, sino que hay que tener precaución y ser conscientes de que hay gente que envía millones de correos maliciosos cada día, intentando engañar a quienes los reciben y así poder hacerse con el control de su cuenta de email o del acceso a su cuenta bancaria.

Lo primero que hay que saber es que todos estamos expuestos a recibir este tipo de correos, denominados phising, independientemente de lo extremas que sean las medidas de seguridad que tomemos o lo bueno que diga que es el antivirus. Lo segundo, es que todos estos correos tienen un denominador común, que es intentar capturar datos clave del usuario (contraseña de correo, de sistemas bancarios, de redes sociales, entre otros). Casi todos los “emails dañinos” suelen ser detectados por los filtros de las herramientas de correo (Gmail, Hotmail, Yahoo, etc.) pero, de vez en cuando, se cuela alguno en la bandeja de entrada o podemos pensar que el filtro ha detectado un falso positivo (un email bueno clasificado como malo) y es cuando acabamos abriendo un correo “dañino”.

¿Qué pasa entonces? Si no se hace click en ningún enlace o se reenvía a nadie más, lo más normal es que no pase nada. Como mucho, puede que sólo por abrir el correo se descargue alguna imagen en nuestra computadora, lo que puede hacer que “los malos” sepan que nuestra dirección de correo es válida y sigan intentando enviar más correos de este tipo, a ver si nos pueden engañar.

Si se entra en algún enlace que provenga de uno de estos correos de phising, lo más habitual es que aparezca una página web que será un calco de una página legítima pero que, en realidad, es un espejismo con el que “los malos” quieren engañarnos y hacer que tecleemos los datos de alguno de los servicios que utilizamos. Esto es a veces tan real, que si se ponen dos páginas, una buena y otra de phising mala, en dos pantallas colocadas una al lado de la otra, no sabríamos diferenciarlas.

Por todo lo anterior, nunca se debe abrir un correo sospechoso y siempre es mejor asegurarse antes que hacer click con el ratón o el dedo. Si es un correo de un banco, jamás te pedirá una contraseña, una coordenada o un dato personal. Si es de cualquier otro servicio y te pide que entres en una web e indiques tu contraseña, de entrada, sospecha. Incluso aunque parezca que viene de un contacto conocido o cercano, siempre es mejor levantar el teléfono y preguntar, que hacer clik y arriesgar.

La ingeniería social existe

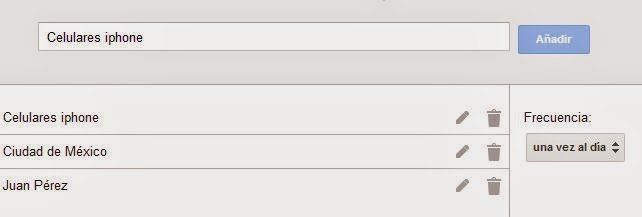

Hay malos de la película en esto de la informática que son muy hábiles obteniendo información de las personas. Uno de los métodos se llama ingeniería social, que consiste en investigar el entorno de una persona y tratar de engañarla para que le dé información. Un clásico ejemplo es el de llamar a una persona en nombre de una entidad financiera y pedirle que facilite información de sus claves de acceso para validar que está todo bien. La mayoría de la gente no se lo creería y pensaría que es un engaño, pero siempre hay una fracción de personas a las que nos puede encontrar con la guardia baja y que podemos caer en la trampa.

Esto mismo, hoy en día se ha llevado al terreno del email, por eso conviene controlar un poco la información que se comparte en lugares públicos de Internet (redes sociales, páginas web en general, foros, etc.), para evitar que el ataque cuente con mucha información de partida y pueda ser tan real, que no se detecte hasta que sea tarde.